Ssh inside_lan 255.255.255.0 inside Mise à jour du firmware Linux$scp asa924-k8.bin Cette adresse e-mail est protégée contre les robots spammeurs.

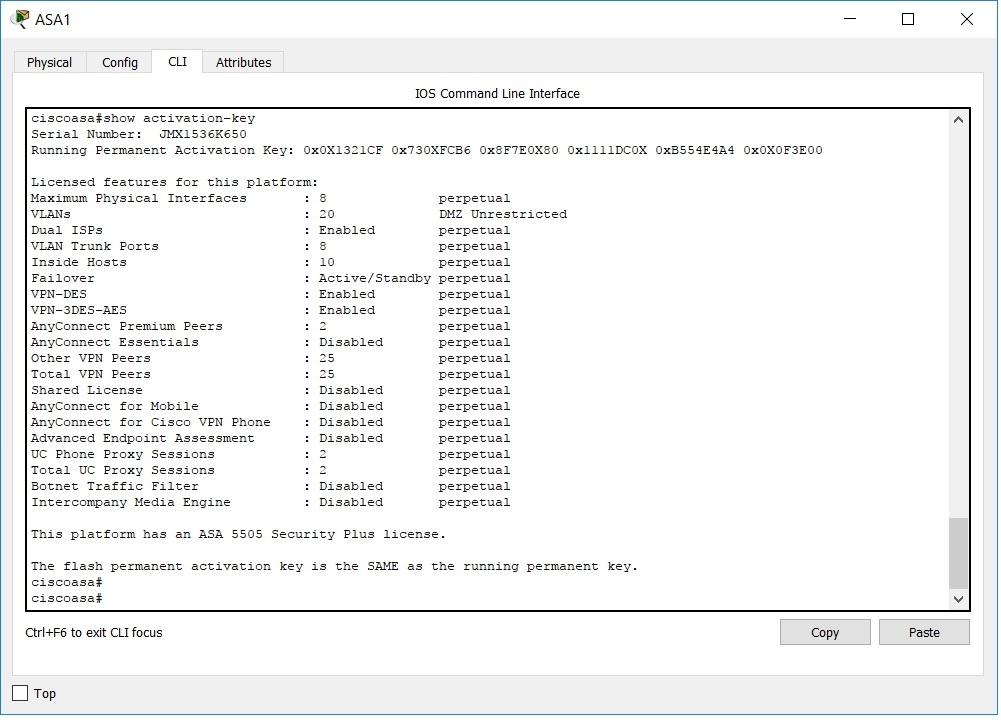

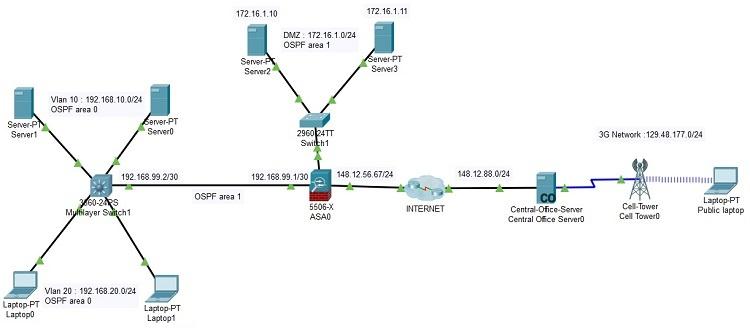

#Asa 5505 cisco packet tracer password

Username admin password XXXXXX privilege 15 Vérification de l’heure show ntp associationsĭésactivation de smart call home clear config call-homeĪuthentification des utilisateurs Sur base locale avec pwd (basic) user-identity default-domain LOCALĪaa authentication enable console LOCAL Activation de SSH et SCP ssh version 2 Switchport access vlan 2 Hostname, domain, timeĬonfiguration générale du parefeu hostname ISITIX-fw Name 19.22.25.46 operateur_router Mise en place des interfaces VLANĬonfiguration des VLANS, 1 pour l’administration, 2 pour le LAN et 9 pour le WAN interface Vlan1Ījout des ports dans les bons VLANs interface ethernet 0/0 ISITIX-fw(config-if)# shutdown Définition des paramètres réseaux name 192.168.77.2 mgt_ip ISITIX-fw(config)# interface ethernet 0/7 ISITIX-fw(config)# interface ethernet 0/6 ISITIX-fw(config)# interface ethernet 0/4

ISITIX-fw(config)# interface ethernet 0/3 ISITIX-fw(config)# interface ethernet 0/2 ISITIX-fw(config)# interface ethernet 0/1 ISITIX-fw(config)# interface ethernet 0/5 ISITIX-fw(config-if)# description outside

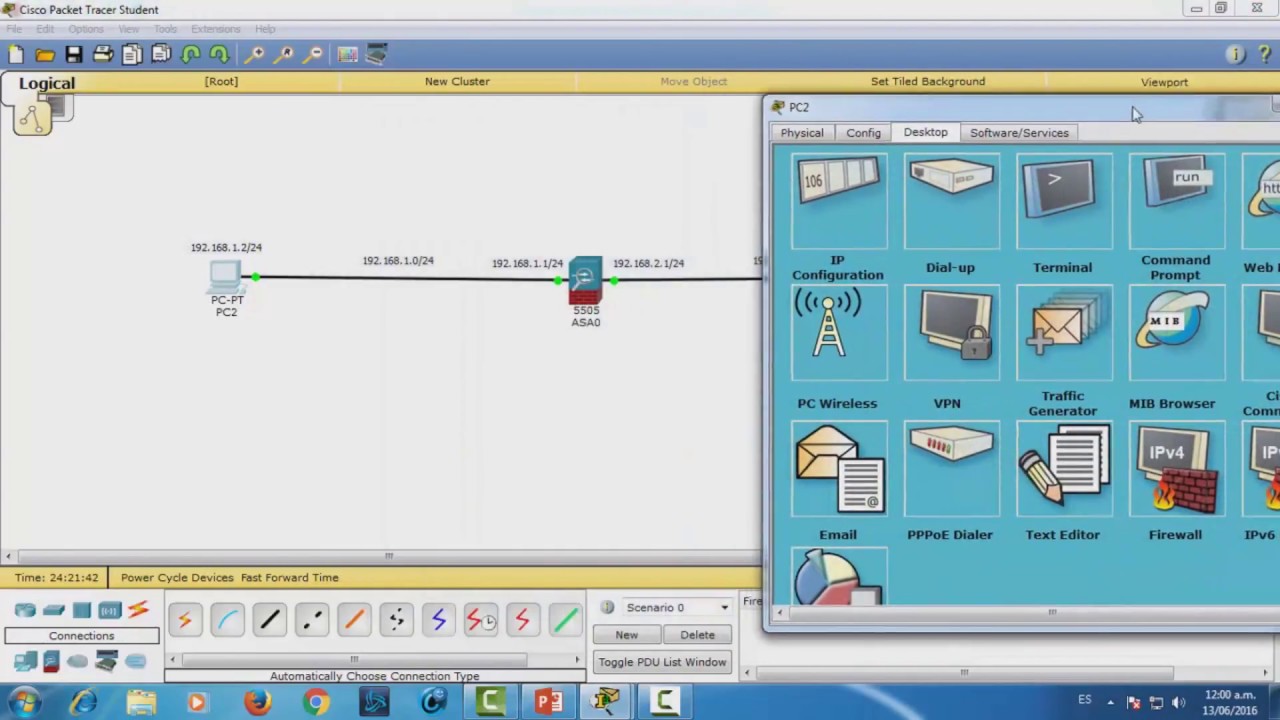

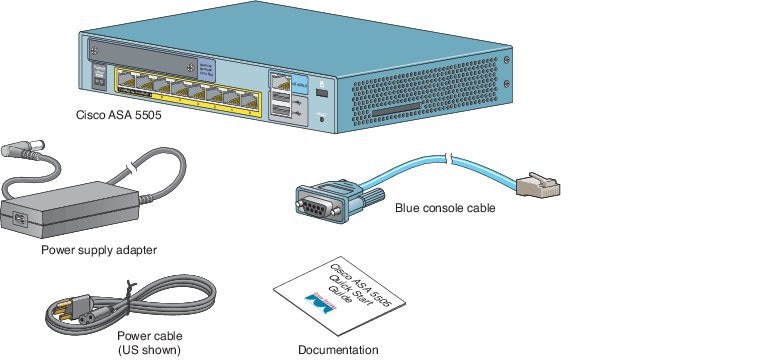

ISITIX-fw(config)# interface ethernet 0/0 Pour se connecter directement depuis Linux avec un câble série Cisco et un adaptateur série-usb : $sudo minicom -s Configuration des interfaces physiquesĪctivation des deux ports inside (port 0) et outside (port 5) et désactivation des autres ports. Accès VPN Anyconnect pour administrer le routeur.Mettre ensuite en place la configuration (filtrage, NAT) OK.Rechercher les nouvelles versions sur le site Cisco OK.Faire l’inventaire des versions installées OK.Connecter l’ASA au réseau local => lui attribuer une adresse LAN (interface Lan et inteface de management) OK.Se connecter sur l’ASA en port série OK.Pool privé spécifique opérateur avec natage sur un gros routeur central Pool privé : 192.168.22.1 (adresse IP privé du routeur opérateur) libre Réalisation de la configuration : phase 1, démarrage du nouvel ASA Plan de travail pour la mise en place du nouvel ASA 5505 1 sur le réseau interne (192.168.22.1) qui correspond à la box operateur.Ī l’issue de la mise en place du nouveau firewall, modifier le pool d’adresses IP privées pour passer la passerelle operateur en 192.168.22.1 (ticket à déposer chez OBS) Pool public Nous n’avons pas ajouté, dans cette version de base, l’authentification par clé, qui fera l’objet d’un post ultérieur. Cette configuration fonctionne également, avec quelques modifications mineures sur les ASA 5506-X.Ĭette configuration permet d’accéder en VPN anyconnect à l’équipement pour l’administrer via SSH.

#Asa 5505 cisco packet tracer plus

Cette configuration a le mérite d’être simple, de fonctionner et de pouvoir servir de base à une configuration plus avancée en fonction des besoins en sécurité. Nous publions ci-après une configuration de base pour ce matériel.Ĭette configuration suppose une utilisation de l’équipement en mode routage, avec une IP publique directe chez un opérateur. On en trouve de plus d’occasion ou reconditionnés à des prix intéressants. When doing a Site-to-Site VPN with split tunneling you must configure as follows:Ĭreate a tunnel group on the ASA using the public peer address of your remote site, assign charictaristics to the tunnel group (i.c L2L), then assign a PSK PSKs must match on both sides of tunnel* Tunnel-group X.X.X.X type ipsec-l2lĬreate a transform set crypto ipsec ikev1 tranform-set (what ever your crypto / hashing/ encryp)Ĭreate an ACL identifing traffic to go through the Tunnel also prevents from being NAT'd by ASA access-list (Name) Permit ip 10.10.10.0 255.255.255.0 10.10.20.0 firewalls Cisco ASA 5505 sont encore très répandus.

0 kommentar(er)

0 kommentar(er)